【関連記事】

・フィッシングメールのターゲットを傾向分析してみた – NICTER Blog

・From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud – Microsoft Security Blog

・Why Security Teams Need to Patch Faster to Stay Ahead of Exploitation | Flashpoint

・Known Exploited Vulnerabilities Catalog | CISA

・【公式通販】卯月製麺(うづきせいめん)オンラインショップ

・商品のご紹介 | 明治二十年創業 山形・小川製麺所 [ Ogawa Seimen ]

辻伸弘メモ:

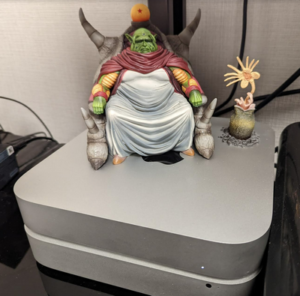

草。真相 in the dark。届いたで。編集長に知っていただきたいApple製品のアレ。大事な動機付け。切り取ると半分くらいになるアレ。フィッシングメールの行き先。役職あり、なしの中での比較も欲しいところ。室長フラグ?いろいろなところから情報が集まると見えるもの。敵対者 in the middle。攻撃者が作成する受信トレイのルール。やっぱPassKeyっすよ。小ネタとはネギ加減でした。脆弱性の公開から手法のリリースまでの期間。守る側のスピード感が上がることでExploitリリースの速度が上がったからではないか。ゼロデイでなければChromeの脆弱性はおいしくないんじゃないか説。宣伝はばっさり割愛。先か後のどちらかに手間をかけるならやっぱり先だと思う。ステッカープレゼントしたらおすすめのアレが返ってきた!蕎麦だけに!

収録日: 2022年07月17日

The post 第142回 釣りと着火点!スペシャル first appeared on podcast - #セキュリティのアレ.