そうですね。

確かにね。

素直に放送の順番に見とけばよかったのに。

そうですね。

いや、なんかその見ようかなと思って。

ちょっとあの、僕仕事があったんで、その仕事の日やったんですよ。

で、後から見たら、その、

全試合放送の1個の動画と、

トーナメントだけ2つ切り出した動画との3つに分かれてたんですよ。

トーナメントから見ようと思ってやったらこれやわ。

二重に間違えてんねん。

まあそういう時もあるよね。

だから皆さんも気をつけてください、プロレスにいる時は。

プロレスそんなないと思うんだけどね。

プロレス限定なんすよ。

プロレス限定じゃないですけど、気をつけていただきたいなっていう。

ネタバレとの戦いは結構いろんなところに波及しますからね。

いや、でもなんかこう、

あの映画とかのネタバレは僕別にそんな気にならないんですよ。

そうなんですか。そこは気にならないんですね。

いや、なんかそれを言われても、そこに向かってどう描いてるかとかもあるし、

なんかなんとなくわかるじゃないですか、映画とかやったら。

それ言ったらプロレスの試合だってさ、勝つまでのプロセスが面白いんじゃないの?

そうでもないの?

いや、なんかプロレスはネタバレ嫌なんですよね、昔から。

そうだね。こだわりが。

だからプロレスに関することってよく検索しちゃうじゃないですか、選手のこととか。

だから僕、アンドロイドの方の一番左までスワイプすると、

お前こんなニュース好きやろみたいなの出してくるやつにプロレスがくるんですよ、出てくるんすよ。

でも気になる試合があった後は絶対それ見ないって決めてる。

なるほど。

だってもう、あれこいつベルト巻いてるみたいな映画出てくるわけですよ。

強烈なネタバレだな。

そうそう、あれだけはネタバレは本当にダメなんですよね。

なるほど。

まあ最近そういうこと多いよね。

不意に知ってしまうってことが結構あるんで、本当に情報の遮断も大事やしね。

ちゃんと気をつけなあかんなって後悔先に立たずやなっていう気がしますね。

なるほど。

だから皆さん好きなものから食べましょうってことです。

そうですね、次から気をつけていただいて。

本当にそうですね。

ということでお便りが来ております。

なんか結構最近聞き始めましたみたいな方がちらほら。

嬉しいね。

ありがたい限りですね。

これ最近なのかバックナンバーっていう方で、

最近セキュリティのあれのバックナンバーを聞きながら仕事をしてるんだけど、

つもりセキュリティって名々いいなあという風に。

そんなこと誰か言ったっけ?

これは誰も気づいてないパターンか?

全然覚えてないんだけどそれ。

ちなみにグーグルでinurl 辻リークス.com つもりセキュリティで調べたら出てきたんですけど、

第64回でいつも3人でテックランサーの認証スペシャルっていう風に書いてる回なんですけど。

64回って2年前ぐらいか?リモート入ってすぐぐらい?

そうで辻信博メモの最後の方にあったので、

多分認証の話これ誰がしたのかな?かんこさんかな?

全然覚えてないんだけど。

このお便りも僕最近まとめたんで聞いてはいないんですけど、

誰が言ったかちょっとまだわからない。

わからない。

わからないですし、もしかしたら僕がメモで書いただけかもしれないしわからないですけど。

あり得るよねそれね。

でもそういう風なこと言いますよね。

設定してできてる。

ちゃんと検証しないといけないですよ、確認しないといけないですよみたいなことはずっと言ってますもんね我々。

そうですね。

つもりセキュリティ。

ネギスさんじゃない?ネギスさん言いそうじゃない?これ。

俺かな?聞き直してみたらわからないし、誰も言ってない可能性の方があるな。

それもある。それもある。

まあでもいいですね。わかりやすかったってことですね。つもりセキュリティ。

そういうのを取り上げてこれつぼったみたいなのは嬉しいね。

いいですね。

いいですね。

っていうのがあったりとか、こんなポッドキャストがあったんだって最近知りました。

仕事の生き返りだったり、散歩しながら聞いてます。面白い。

昔から思っているんだけど、サイバー攻撃って本当に人間らしい犯罪ですよね。だから興味深いということで。

確かにね。サイバー攻撃っていうか、サイバー犯罪に限らないとは思うけど、

なんかほら、僕らもさ、直接対峙している相手の顔が見えないことが結構多いから、

ついつい忘れがちだけど、やっぱり相手がいるんだよね。誰かしらね。

そうですね。

その行為の裏側にはさ。それは確かに時々そういう人間臭さって感じるよね。

そうなんですよね。

それが脅威でもあり、面白くもありっていうか。

はい。

でも、新しく聞き始めた、気づいた人っていうのは、いつも言ってるけど、何きっかけで気づいたんだろうね。

確かに確かに。知ったっていうのはどこで知ったかっていうのが結構気になるポイントでは。

差し支えなければぜひそのあたりもお便りに書いていただけると。

そうですね。

はい。

嬉しいですね。

お願いしますということでございます。ということですね。

はい。で、訓練の話をした、それに関するレスが来ているんですけれども、

昔、実在する企業っぽい訓練メールを作って訓練をスタートしたら、

親切な従業員の方がその実在する企業に連絡をしてしまって、その企業から怒られたことがあります。

親切な人もいることを覚えておいて訓練しましょう。

これ結構聞きますよね。

他にもあったよね。そういう事例ね。

連絡してとかいうのもあって、本当に似たような名前で、実際にあったような事例みたいなメールでちょっと騒ぎになったみたいなのが昔ありましたよね。

あったね。国内でもあったし海外でもあったんだよね。

おっと、なんか前の昔の攻撃がまた再開したんかみたいなちょっとざわつくみたいなことがありましたよね。

その辺り、広い目でというか寛容な目で見れば、そういうところも含めた業界全体で注意喚起に繋がったみたいな見方もできなくはないけど、

とはいえ、他の組織にまで影響が及ぶというのはちょっとやりすぎというか迷惑かかっているのはね。

うまくそこら辺の影響範囲を自分たちの中だけで留められるようにちょっと配慮が必要かもしれないよね。

あまり寄せすぎちゃうとっていうのはあるよね。

寄せすぎていたとしても、理想としては連絡っていうのは直接そこじゃなくて、会社のやり取りをする窓口みたいなところはちゃんとありますっていうのを認知してもらうというようなことをしておかないとかなっていうことですね。

難しいところだけどね、その辺のバランスね。あんまり偽物っぽくても訓練にならないし、本物すぎるとそういうことが起きるしみたいなね。

そういう注意も必要だよな。

IPAとかに届けてちゃったり、警察に連絡しちゃったりなんてことすると大事になっちゃうかもしれない。

そうですね。

場合によったらね。

本当に一歩間違えたらウィルストータルであるとか、あとはアビューズ系の登録とかされると、

目指したら迷惑というか、本当に遮断されたりとか。

業務に影響が出ちゃいますからね。

影響が出る可能性も一応考えた方がいいのかなっていうのもあるので。

そういう人いないやろって思ってるのは意外とやっぱり皆さんやるので。

はい、というお便りもありつつですね。

あとはフィッシングメール訓練の開封率の件ですけれども、これはずっといろんなところでご議論されてきてますが、

経営側からすると詳しい説明をされてもよくわからないってことなんで、数字で提示しちゃうというふうなことがあると。

あとは作業ミスとかと同じように考えてゼロにできると認識しているのも、こういった数字で見てしまうという誤解を招く一因かなと思いますというお便りもありましたね。

その辺は工夫が必要なんだろうね。報告が上がってきた割合がどれくらいかとかさ。

そういう見せ方とか説明の仕方にちゃんと工夫をしないといけないってことなんだろうね。

訓練の意義とか前提条件とか、あとその数字の意味とか、そういったことをきちんと説明しておかないとダメかもしれないですね。やる前から。

時間がかかるかもしれないですけども、正しい理解をしていただく取り組みをしたらいいんじゃないかなと思いました。

以上ですね、お便りは以上です。気になることがあればハッシュタグセキュリティのあれをつけてツイートいただければ拾うかもしれません。

拾った方にはステッカーをインスタントするコードを差し上げますということです。

単純にその最初の一発目で様子見でこれから色々やってくる可能性もあるし、別にこれだけで判断はできないけど、ややちょっと意外な感はあったなというか。

ね、ですね。それはちょっと私も意外でした。

ただ良い面としては、リサーチャーの人もそうだし、メディアとかもそうだし、日本だとJPサートとかIPAとか警察とか色々な総合的なところが、

割と再開後すぐに注意喚起の方を出してて、再開されました皆さん気をつけましょうみたいな。なんかそういう反応は良くなっている感じがしててさ。

みんなでこう注意しましょうっていうね。そういうのができつつあるので、今後もしそういう手口が変わっても、そういうのに対応できるような下地はあるかなという気はするんで、

引き続きそういうのを注意して見ていかないとなっていう感じだけどね。

実際組織の中の人の目線からした場合、JPサートであるとか、さっき警察署とかもでしたっけ、なんか注意喚起が出てると、

社内で呼びかけやすい感じになるんじゃないかなと思うんですよね。こういうのが出してるんですよ気をつけてくださいっていうのが。

単純にSNSだけで飛び交ってるだけだと、なかなかちょっとそこも呼びかけていいものかっていうのは、なかなか判断が難しいところではあると思うんですけど、

もうちょっと公的な機関とかが、そういった情報を結構リアルタイムに出していただけるっていう感じなのは結構いいのかなとは思ってますね。

僕も思ったら1日2日足らずでパッと出てきたから、まあまあいい感じかなと思って。

なんかいろんな動きを見せつつも、この方法で来たかみたいなやつっていうのはあれなんですかね、なんか逆に来るやろうと思ってたやつと違うやつを送ったろうみたいなのがあるんですかね。

なんか反応見てるんですかね。

まあそのどういう風な変化があったとかとはね、たまにこうモジュールがアップデートされてたとかって結構話題になったりするじゃないですか、話題というか記事になったり、

SNSでそういう情報が飛び交ったりすると思うんですけど、まあそういうの普通に見てると思うんですよね。

なのでなんか今やるよりちょっとずらしてこっち使ってみるかみたいなこともやってるのかなとかと思ったりはしますね。

そうですね。

まああるよね、攻撃側が反応を見てるっていう可能性もあるよね。

そうそうそうそう。

テンプレート、今回のテンプレートのどこに保存するみたいなやつでしたよね、確かね。

はい、そうですそうです。

テンプレート久しぶりに、なぜか僕メリッサ思い出しましたよね、これ見て。

おお。

メリッサで観戦するとテンプレート上書きして自分のコピーをどんどん送らせるみたいな方法であったんで、

テンプレートってそれぐらいあんまり意識してなかったところなんですよね。

こういうのをすんねやとかって思ったんで、全然今までのパターンなかったやつなんで、いくつかそういうストックがあって、

いろいろ見ながら試してきてるのかもしれないなと思いましたね。

なるほどね、効果測定とかそういう目的があるのかもしれないな。

そうそうそうそう。

手薄な時に一番効果が高そうなものを送ってやろうかとか、そういうことも考えてるような戦略もあるんじゃないかなという気はしますね。

なるほど。

そうですね。

はい。

はい。

1個だけいいですか?

ちょっとエモテト注意喚起とかって言って、急にこんなこと言うのもあるんですけども、

はいはいはい。

エモテトだけじゃないんでやっぱり、

エモテト以外の脅威にもちゃんと目は向けて欲しいなっていうのは、

エモテト始まったら大変だ、確かエモテトの脅威はすごい深刻だっていうのは、それはその通りなんですけども、

脅威はエモテトだけではないというか、同じような手を使うのはエモテトだけじゃなくて、

例えば本当にバンブルビーであるとか、カークボットであるとか、似たような手口でやってくるマルウェアっていうのは本当に世の中にたくさんあるので、

なんていうか、エモテト盛り上がった大変だっていうだけでそっちに寄ってしまうっていうのはちょっと危険かなぁと思うので、

総合的にちょっと見る価値で脅威には対応していただくっていうのが大事かなぁとは思います。

確かに確かに。

そうですね。

はい、じゃあ次はねぎしさんいきますか。

はい、今週はですね、何回かこのポッドキャストでも似たような事例を紹介してるんだけど、

今週はドロップボックスが、皆さんも使っている方いると思う、僕も使っているんですけど、

ドロップボックスがGitHubで管理しているリポジトリには不正アクセスされましたというのを公表していて、

ちょっとその事件の内容を紹介しようかなと思うんですけど、

最初に今ユーザーから一番気になる、どういう被害があったのかっていう部分なんだけど、

ここは幸いというか、そんなに大きな影響が及ぶような被害はなかったというのが結論なんだけど、

その不正アクセスされたリポジトリ、130のリポジトリが不正にコピーされましたって言ってるんだけど、

何が含まれてたかというと、

例えば、ドロップボックスがカヤスとかで使っているサードパーティー製のライブラリのコードだったり、

あるいは中のセキュリティのチームが内部で使っているツール一式だったり、

そういったものが含まれていて、そのコードがコピーされましたと言っていますと、

そこには、いわゆるドロップボックスっていうメインのサービスのアプリケーションとか、

彼らが使っているインフラとか、そういった彼らが管理している重要なコードというものは一切入っていませんでしたと。

そういう意味で不幸死の幸いだったのかなというのと、

あと、僕ら使っているドロップボックスのユーザーが保存しているデータとか、

あと、ペイメントに関する例えばクレジットカードの情報とか、

そういうような、いわゆる顧客の重要な情報というのも一切入っていませんと。

ただし、ドロップボックスの社員とか、

あと、一応顧客の名前とかメールアドレスなんかが数千人分は、

どうもリポジトリの中一部に含まれていたらしくて、

それは不正アクセスされたので、一応その人たちには通知はしましたと言っていて、

でも、被害の範囲はそこまででしたということだったので、

最悪のケースを考えれば比較的軽い範囲で済んだかなという感じですね。

被害はそういう感じでしたと。

じゃあ、なんでGitHubのリポジトリに不正アクセスなんかされたのかという原因なんだけど、

これがちょいちょい最近よく聞く公益手法と同じで、

フィッシングメールに社員が引っかかってしまいましたということなんだけども、

ドロップボックスだけでなくて他のところも結構使っている、

GitHubと連携してよく使われるCICDのツールで、サークルCIというのが結構メジャーなツールであるんだけども、

複数の社員にサークルCIからのメールであるかのように予想ったメールが飛んできて、

GitHubとのセッションが切れたので再ログインしてくださいみたいな、

ちょっとメールの中身はわかんないけど、おそらくそういうようなメールがどうも飛んできたらしくて、

これを信じてしまった複数の社員がそのフィッシングのサイトに、

ドロップボックスの開発者の自分のGitHubのIDとパスワードを入力してしまいましたと。

なおかつドロップボックスはWMRのバルチファクターでちゃんと保護していたんだけど、

今回運が悪かったことにフィッシングサイトもマルチファクターに対応していて、

ワンタイムパスワードをリアルタイムに中継するタイプのフィッシングサイトだった。

そこに入力をしてしまったら裏でリアルタイムで不正ログインされていて、

即座にプライベートなリポジトリ130個をコピーされてしまいました。

そういう被害が発生したという手口でした。

サークルCIを予想したフィッシングのキャンペーンというのは、

1ヶ月前の9月ぐらいにGitHubが注意喚起のブログを出していて、

自分たち自身は被害に遭っていないけど、

GitHubの顧客でサークルCIからのフィッシングメールが結構来ているという報告があって、

被害が発生していますという、実は注意喚起を出していたんだよね。

そのキャンペーンが1ヶ月以上続いていて、

ドロップボックスは10月にやられたって書いてあるので、

10月の半ばぐらいかな。

ドロップボックスだけが狙われたわけじゃなくて、

GitHubでサークルCIを使っている人たち向けのキャンペーンの一環でやられたという感じ。

どうもそんな感じです。

手口だけ聞いたらそんなに手の込んだものというわけではないんだけど、

何らかの方法でドロップボックスの社員に対してメールを送るということができているわけなので、

何らかそういう下調べをした上で、ここは使っているからターゲットとして有力だろうという狙いをいくつかつけて、

単純にばらまいたわけではなくて、おそらくいくつかはターゲットとして選択して送ったんじゃないかなと思うんだけど、

それにまんまと引っかかってしまったと。

そういう感じですね。

ドロップボックスは公表したブログの中で対策として、

これも容易に想像がつくんだけども、

ワンタイムパスワードだけでは不十分でしたと言っていて、

WebOathの認証方式をこれから推進。

もともと社内でも推進していたらしいんだけども、完全ではなかったので。

使っている人と使っていない人がいたのかな?

一部では使っていたらしいんだけど、それをさらに推進をして、

ハードウェアキーか生体認証を使って保護するので、

今回みたいなフィッシングに引っかかったとしても、フィッシングでやられるということはなくなりますと。

一応そういう対策を今後やりますという感じで記事をまとめているんだけど、やっぱりそうなるかというか、

なんかね、このポートキャストでもだいぶ前から今言ったような、

リアルタイムでマルチファクターを中継しちゃうから意味がないよっていうやつとか、あるいは、

これは最近かな、MFA Fatigueってあついさんが通知うざうざ詐欺っていう、

覚えてくれてる。

あれみたいに、アプリに通知するタイプのやつだとうっかり承認する可能性もあるし、

いろいろそういうのがあって、多要素認証とは言っても全部が全部同じレベルのセキュリティというわけではなくて、

必ずしも安全とは言い切れないというような広域事例がちょっと最近目立ってるなという気がしてて。

そうですね。

だから、別のところでもそういう話をしたけど、これまでだったらフィッシングはID、パスワード取られるから、

じゃあ取られてもいいように多要素認証しましょうみたいなのが、わりと定番でずっと言われてたけど、

ぼちぼちそれでは不十分になってきているというのが、こういう事例が今年特に目立っているので、

看護さんのさっきの言葉ではないけど、広域側の変化がちょっと目立ってきているので、

これは我々対応する側、防ぐ側もちょっと気を引き締めていかないと、

多要素認証だから大丈夫って思い込んでると、ますますやばいぞっていうのが、またまた事例が出たなということで、

ちょっとこれは前に紹介した事例と少し似通っている部分はあるんだけども、

これは見逃せないなと思ったので、今回また改めて紹介してみました。

これあれですか、サラッとしかこの件知らなかったんですけど、

当然ドロップボックスの人たちは対処したと思うんですけど、

これ引っかかった人は気づかなかったんですかね。気づかずにセキュリティのチームとかが気づいたんですかね。

それも書いてあるんだけど気づかなくて、実はドロップボックスのセキュリティも最初気づいていなくて、

GitHubからあなたのところのGitHubのアカウントで不正な兆候がありますよっていう通知があって気づいたって書いてあるんだよね。

一気にどんなものをコピーしてるとか変なところが来てるとかそういうのがあったんですかね。

そういうことそういうこと。さっきも言ったけどGitHub側はその1ヶ月以上前から不正なキャンペーンというのを検知していたから、

おそらく監視を強化したか何か多分だと思うんだけど、それでどうも気づいたらしくて、

ドロップボックスにその不正アクセスがあってその日のうちぐらいにGitHubから通知があったっていう話なんで、

そのおかげでというか、それ以上被害が拡大する前にすぐに無効化して対処ができましたって言っているんだよね。

そういう意味では引っかかった社員もおそらく気づかなかったし、内部のセキュリティチームもどうやら気づいてなかったと思われると。

教えてもらったことによってそれを対処する受け皿はあったけど自分たちでは気づけなかったと。

そのあたりもひょっとしたらちょっと改善の余地があるかもしれないね。

フィッシングメールも結構多くの範囲にどうも従業員に配られたらしくて、大半はフィッシングということを検知して止まったらしいんだけど、

ところがそのうちの一部は従業員のインボックスまで来ちゃいましたっていうのはそういう記述があるので、

なんで抜けたのかっていう理由がはっきり書いてないんだけど、一部到達したものがあってというのが書いてあるから、

そういう場合に、さっきの訓練じゃないけど気づけなかった場合にどうするっていうところがやっぱりちょっと課題かもしれないね。

同じようなやつを投げても通るときと通らないときがあるもんなんですね。

どうなんだろうね。その辺のこと書いてなかったから、受け取るメールのシステムが違ったのか何なのかわかんないけど。

わかんないけどね。そういうようなことが書いてあって、止めるようにはなってたけど届いちゃったやつもあったみたいな感じに書いてあったね。

だから全然対策してなかったわけでもないしさ、ある程度やってたけどこういうことが起こり得るって感じだよね。

これGitHubがすぐに通報というか連絡されたっていうところも含めてみたら、

Dropbox以外に実際に被害に遭われている組織が他にもいても不思議ではない状況ではあるんですよね。

GitHub側のその1ヶ月前の書きっぷりでも複数のところが被害に遭っているキャンペーンだと言っているので、公表されていない事例とかも含めると、

そうなの?

2回目ですよ確か。

そうですね。

呼ばれてないね。

呼ばれてない。

呼ばれてない。

呼んでほしかったと。

呼んでほしかったね。

しかもさ、今回バイデン欠席してんのよ。

そうなんだ。

穴あんねやったら入れてくれやって思うじゃないですか。

その穴入るんですか。

バイデンの代わりですか?

バイデン枠入るって。

バイデンだろうが誰だろうが1人分枠空いてるわけでしょこれ。

いやいやいやいや。

え?これは誰ですよ。日本も参加してるんですよ。

まあそりゃそうだろうね。

確か。

おかしいなあ。

おかしい?

今年こそはって思っててんけどな。2回目やからさ。

去年は思ったんだ。

来年はあるのかなって思ってたんですけど、そうでもなかったですね。

もうちょっと生き体オーラを出しとかなきゃいけなかった。

確かに。いろいろ働きかけが必要なんじゃないの?

そうなのかなあ。そんなこともあるんで呼ばれなかったということで今日もランサムウェアの話をしようかなと思って。

なるほど。めげずりね。

もしかしたらこんだけ12カ国と欧州連合とかってあったら関係者聞いてるかもしれませんからね。

聞いてても不思議ではないですね。

第3回を目指してですね。今日も今日とてランサムな話をしていこうかと思うんですが。

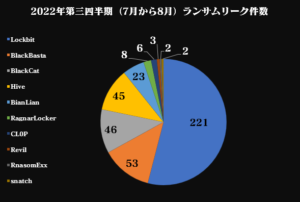

今日僕が紹介するのはですね、レポートなんですけれども。

KERAっていうスレッドインテリジェンス的なとかいうかダークウェーブがどうとかいろいろ調べてる会社あるじゃないですか。

あそこが第3四半期のランサムウェアと

あとはネットワークリスト、いわゆるイニシャルアクセスブローカーですね。

販売している人たちの調査結果みたいなものを出してたのでそのお話をちょっとしたいなと思って。

1月から9月の集計結果ということがいくつかのカテゴリーと分けて出てたんですが、

大枠はランサムのギャングとリークのギャングですね。

IABと分けてたんですけど、このリークの件数とかで見ていくと、

どのギャングが多かったかリークの数が多かったかっていわゆる二重脅迫を対象にしているようなやつなんですね。

これはもう言うまでもないですけど、一番多かったのはロックビットと。

その後に続いてブラックバスターとかブラックキャットとかハイブとか、あとビアンリアンとかですね。

いうふうなものが入ってくるんですけれども、これせっかくなんで自分のとも比べてみようと思って、

自分のもこれ集計してみたんですけど、似たような数字とか割合になりましたね。

ただ見ている範囲、ランサムギャングのグループは多分、ケラのほうが見ている範囲は小粒のものも見ていると思うので、

件数に関してはちょっと変わってくるんですけど、割合的に見ればやっぱりロックビットが半分超えるっていうのは、

僕の手元の情報でも同じ結果でしたね。

僕のところだと409件のリークがあったんですけど、確認してるんですけど、54%がロックビットという感じでしたね。

多いね。

多い多い多い。だからその他のランサムと同じぐらいリークの件数ということなんですよね。

そうですね。

その他2位のブラックバスターから13%とかですから、13%、11%とかそんな感じでどんどん減っていくような感じではありましたね。

第1クォーターから第3クォーターまでの今年のやつを出してくれてるんですけど、

件数の増減というのは見ている範囲も近いというところから、

上がり下がりは第1クォーターから第2クォーターで上がって、第3クォーターでちょっと下がるみたいなところは、

僕の手元でも同じような傾向が出てて、

で、せっかくな2021年の僕手元にあるやつで、自分で集めた情報で見てみたんですけど、

2021年はね、第1クォーター、第2クォーター、第3クォーター、第4クォーターってずっと右肩上がりあったんですよ。

多分これはクォーターごとに21年が増加していってるっていうのは、

途中、第2クォーター、2021年の第2クォーターで件数の割合が多い傾向にある、

6ビットとハイブが入ってきたっていうのが大きな要因なんじゃないかなという気はしますね。

ベースがガッと上がったんじゃないかというふうに思っているので、

今年の第4クォーターが同じように上がるかどうかっていうのはちょっとわからないですけれども、

そんなに大きくは減るとか、大きくバーッと増えるとかっていうのはあんまり考えにくいのかなっていう、

だいたい出揃ってる感あるなっていう感じはしますよね。

あとはレポートの中で、ハイブの活動が第2四半期と比較して、

67%と大幅に増加して、ブラックキャットがガッと下がってますみたいなことがあったんですけど、

通年でグラフ化してみると、そんなになんかデカく増えてデカく減ったっていう印象はあんまなかったんですが、

第2クォーターの7月に、ハイブ、ブラックキャット、ブラックバスターがガッと急にこぞって増えた月があったんですよね。

これ多分5月にコンティが停止した後の流れてきたっていう影響があるのかもなーみたいな感じでは思ってたんですけど、

僕のところではそんなにむちゃくちゃ増えてむちゃくちゃ減ったなみたいなのなくて、

毎月毎月上がり下がり結構してるんですよね。

増えたら次の月減って、また上がってみたいな感じを結構繰り返してるので、

短い第3クォーターで見たらそう見えるだけかなっていう感じではありましたね。

なるほど。

コンティが止まったっていう話ここでも幾度となくしてるんですけど、

リブランドとかそこのアフィリエイトが他のところに行くっていうのも考えられるので、

ランサムギャングが増えてターゲットが最近骨粉化してるみたいな話もこれまでしてきてますし、

支払いとかも中央値が下がってますみたいなお話もしましたけど、

これ考えるとね、このケラのレポートもそうやし、僕が見てるやつもそうなんですけど、

支払い額が減っていって支払うことが手軽になってくるというか、

支払えちゃうみたいなものが増えてくると、リーク件数から全体図を把握するのって、

これまで以上に難しくなっていくんじゃないかなって気もちょっとしてきましたね。

そこの辺の割合が分かると、もうちょっと正確な分析ができるというか、

リークサイトに載ってる割合と支払ってる割合の分布がどのくらい変わってんのかってちょっと分かんないもんね、その辺がね。

そうなんですよね。

そのコツ深の影響っていうのが、被害が増えそうっていうのもありつつ、逆に払うのも増えそうみたいなことを考えると、

ちょっと見た目と被害のリークだけから見たら、被害の実情っていうのとすごく乖離してしまうかもなぁなんていうのをちょっとこれ見てて思いましたね。

で、ターゲットにされる国っていうのもまとめられていまして、言うまでもなく、

1位は40%を占めている、40%ぐらいを占めるアメリカがぶっちぎりで、1位という風になっていました。

で、あと日本に関しては、一応10位以内には入っちゃってるんですよね。

これずっと、第1、第2、第3とかも入っていて、ちょっと増えちょっと減りみたいな感じを繰り返している感じでした。

で、あとはターゲットの業種っていうのがあるんですけど、これ結構ざっくりというか、医療やったら医療みたいな、

なんか病院と医療機器メーカー分けるとかっていう細かいことをしていなかったので、結構ざっくりになってしまっているんですけども、

第1クォーターからずっと見ていくとちょっと大きな変化かなっていうのが、第1クォーターはアザーセクター、その他になっているところが46.36%になっているんですけど、

第2クォーター、第3クォーターになってくると結構細かく分かれてきているんですよね。

で、僕はもっとさらに細かいジャンルに分けて見ているんですけど、ここから見ても今の状態から僕のと比較しても、

どこに来てもおかしくない。逆に言うとここにメッサクルみたいなものっていうのはやっぱりないっていうふうに考えるのがいいんじゃないかなというふうに思いましたね。

ここのこのケラのやつと僕が見ている範囲というのはそんな大きな割合を占めるところは重複しているというか、見ている範囲が同じなので出てくる傾向というのは見ているのも当たり前かなというふうなことではありますね。

あとランサムに関してはこのレポートでは、いろんなランサムグループが新しくいついつ登場しましたとか、ここはこういうふうなことしましたみたいなものがちょっとずつサマリーみたいな感じで3、4行とかで書かれてたりするので、

そういったのも合わせてみると全体の最近の把握みたいなのができていいんじゃないかな、こんなグループ出てきたんやとかですね。

いうふうなものが見れていいんじゃないかなと思いました。

今のがランサムのところでまとめられたお話ですね。

もう一つがいわゆるIABっていうイニシャルアクセスブローカーですね。

最近結構気にしているんですけれども、これが今回見た範囲というのは570を超えるアクセスリストの販売というふうなもので、

販売していたのは確認できたのは約110のアカウントを追跡した結果というのがレポートにまとめられていました。

これは売り値だと思うんですけれども、要求されている累積価格、その把握できた売られているやつの合計金額みたいなものが約400万ドルでした。

インターネット上での活動が大きいところは入っていてもおかしくはないなというので、そんなに不思議はないけどね。

特別だから日本とかトップ10にいる国がめちゃくちゃ狙われているというよりは、何となく自然な分布な気はしなくはないけどね。

そうですね。世界地図的に見るとアメリカと北米ですね。アメリカとカナダの辺りと。

あとヨーロッパっていうのが多いのはやっぱりこちらも同じ傾向にありますね。

たまにそれ以外で言うとインドとか、あとコロンビア。

インドは大きいけどさ、コロンビアはちょっと不思議な感じがするけどね。

そうですね。コロンビアは第2クォーターに上位、5位ぐらいか6位、5位か6位ぐらいに入っているという感じでしたね。前のクォーターですけど。今回は入ってなかったですけどね。

なんでちょっとこの辺とかも継続して出てくるレポートがあれば、以前にリスナーの方が教えてくれたね。

イギリスのシンクタンクのレポートで南半球に標的が映ってきてんじゃないかみたいな。

結局、予算が割けないような弱いところが狙われるみたいなことがあったので、この辺もちょっと気にしながら見ていきたいなと思って。

最近、ロックビットがやたらブラジルぽこぽこ出してて、ちょっと気になってたんですけど。

あんまり気にしすぎて見てもそっちに引っ張られたらあかんから、全体でまた見ていこうかなと思ってるんで。

僕もちょっと変化があれば、ここでお話ししたいなと思います。ということで、僕からは以上です。

やっぱりこういう全体的な活動を抑えているレポートっていうのは、大きな傾向の変化だったり、

ちょっと細かいところは、これだけだと分からない詳細な分析が必要な部分もあるにはあるけど、

そういう変化に気づきやすいという意味では、こういうレポートってのは貴重だよね。

ついさんの場合だと、自分の手元に集計しているのとの比較なんかもできるし、なかなかそういう分析もできると面白いね。

そうなんですよね。比較してみてとかすると、ここちょっと違うなとか、それは見てる範囲がちょっと違うからかなとかっていうのを考えながら見るのもなかなか興味深くて。

あとはやっぱり、手元と比較はなかなか普通の人には難しいと思うんだけど、こういうレポートって継続してみるのが割と大事かなと思って。

前のレポートとどういう違いがあるのかなとかね。

そうですね。1クォーターだけ見ても分からないんですよね、やっぱりね。

そうなんだね。やっぱりその変化に気づくためには、比較的、そんなに長期間でなくてもいいけども、ある程度の期間継続して、

こういう同じ内容を分析しているレポートを眺めていかないと気づけないっていうところもあるから、そういうのは必要かもしれないけどね。